In 5 Schritten zu sicheren Datenbanken mit MySQL

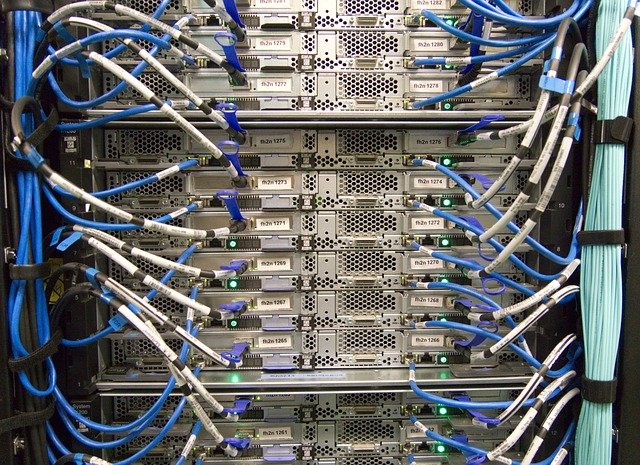

Datenbanken sind das Herzstück bei der Sammlung und dem schnellen Zugriff auf gigantische Datenmengen. Seit Jahrzehnten haben sich MySQL-Datenbanken etabliert. Das wissen auch Hacker, die sich immer wieder illegalen Zugriff auf Webseiten und Datenbanken verschaffen. Daher ist es unerlässlich, sich als Betreiber oder Nutzer von Datenbanken mit den Installations- und Sicherheitsalgorithmen auseinanderzusetzen.

Datenbanken sind das Herzstück bei der Sammlung und dem schnellen Zugriff auf gigantische Datenmengen. Seit Jahrzehnten haben sich MySQL-Datenbanken etabliert. Das wissen auch Hacker, die sich immer wieder illegalen Zugriff auf Webseiten und Datenbanken verschaffen. Daher ist es unerlässlich, sich als Betreiber oder Nutzer von Datenbanken mit den Installations- und Sicherheitsalgorithmen auseinanderzusetzen.

Neben der Verhinderung, Ihre Webseite zu manipulieren, mit Schadsoftware zu versehen oder sie vorübergehend zu deaktivieren, geht es um den Diebstahl Ihrer sensibler Daten. Selbst, wenn Sie bereits eine Datenbank besitzen und live geschaltet haben, kann die Prüfung Ihrer bisherigen Maßnahmen mit den folgenden fünf Schritten sehr hilfreich sein.

Hier finden Sie zudem einen aktuellen Online Casino gratis Bonus ohne Einzahlung, der ideal ist, um eine kurze Auszeit vom Alltag zu nehmen.

Schritt 1: Beim Anlegen der Datenbank wichtige Sicherheitsvorkehrungen auswählen

In erster Linie ist zu entscheiden, ob die Datenbank auf einem eigenen oder einem vom Dienstleister betreuten Server liegen soll. In beiden Fällen sollten keine Kompromisse gemacht werden. Je besser Sie die Datenbank initialisieren, desto weniger brauchen Sie in Funktionalität und Sicherheit nachbessern. Vor allem die Funktionalität lässt sich sehr gut bis hin zu optimal planen, wenn man sich sein Datenbankprojekt genau vor Augen führt. Welche die wichtigsten Sicherheitsvorkehrungen sind, finden Sie in E-Books und Hilfeseiten. Nehmen Sie sich die Zeit, die geltenden Sicherheitsfragen zu klären, bevor Sie Ihre Datenbank aufsetzen. Beantworten Sie vor allem die folgenden Fragen gewissenhaft und wahrheitsgetreu:

- Wer soll auf die Datenbank Zugriffe bekommen?

- Welche Rechte sollen die Personen mit Zugriff auf Ihre Datenbanken haben?

- Wie groß soll Ihre Datenbank sein?

- Wie viele Nutzer sollen gleichzeitig auf Ihre Datenbank zugreifen können?

- Soll der Datenbankzugriff von zu Hause/ aus dem Unternehmen oder mobil erfolgen?

- Ist es für Sie wichtig, Ihre Daten auf mehrere Datenbanken aufzuteilen?

Schritt 2: Stets aktuelle Softwareinstallationen verwenden

Der Vorteil kommerzieller Datenbanksoftware oder aus Open Source ist, dass Programmierfehler der veröffentlichten Software durch die nächste Softwareversion meist behoben wurden. Zusätzlich sind oft neue oder verbesserte Funktionen enthalten, die die Handhabung der Datenbank noch einfacher und sicherer gestaltet. Hacker müssen sich an den neuen Softwareversionen dann wieder von vorn die Zähne ausbeißen. Es ist daher wichtig, stets die neueste Server- und Datenbanksoftware zu benutzen. Die Aktualisierungen können manuell oder automatisch vorgenommen werden.

Schritt 3: Kombination von engmaschigem Screening und Monitoring

Branchen-News der IT ermöglichen nahezu einen Echtzeitzugriff auf aktuelle Gefahren im Bereich der Datenbanken. Ein Bestandteil des Monitorings ist die Erfassung und Auswertung von fehlerhaften Anmeldungen. Diese können von Administratoren der Datenbank oder von Nutzern der Webseite beim Einloggen in ihren Account erfolgen. Je häufiger fehlerhafte Zugriffe verzeichnet werden, desto größer ist die Vermutung, dass Hacker versuchen, Zugang zu Ihrer Datenbank zu bahnen.

Überwachen Sie außerdem die Konfigurationseinstellungen. Auch die Änderung von Kennwörtern sollte mit Argusaugen bewacht werden. Je besser Sie sich auf die vergangenen und gegenwärtigen Hacker- und Sicherheitsangriffe konzentrieren, desto besser werden Sie sich in Zukunft vor unliebsamen Angriffen schützen können.

Schritt 4: Erstellung von Backups

Hacker haben nicht immer nur das Ziel, Daten zu sammeln und diese unter anderem gewinnbringend zu verkaufen. Auch gezielte Beschädigungen gehören zu den Folgen dieser Angriffe. Ob Sie nun von einer Datenlöschung oder Datenveränderung betroffen sind, mit einem Backup sind Sie immer auf der richtigen Seite. Erstellen Sie dabei nicht nur eine Backup-Variante, sondern mehrere.

Diese sollten auf verschiedenen Speichermedien hinterlegt werden. Da Backup-Daten mit der Zeit selbst Fehler aufweisen können, sollte auch die Wiederherstellung getestet werden. Backups können manuell oder über Backup-Programme erstellt werden. Hierbei sollte ebenfalls darauf geachtet werden, dass man immer die aktuellen Softwareversionen verwendet.

Schritt 5: Installationen von Software gut überdenken

Wer kennt es nicht? Ein Betriebssystem, eine Programmsoftware oder eine Webseite sollen eingerichtet werden. Dann kommen die Fragen, welche Funktionen oder zusätzlichen Programme noch installiert werden sollen. Dabei ist allerdings zu bedenken, dass jede weitere Funktion ein mögliches Schlupfloch für einen Hackerangriff bedeutet.

Daher ist bei jeder Installation zu bedenken, dass diese regelmäßig von Ihnen geprüft werden muss. Wird Ihre Datenbank im Rahmen einer Webseite verwendet oder greifen Sie auf Ihre Datenbank online auf einzelne Datensätze zu, lassen Sie außerhalb der Administrator-Rolle keine SQL-Befehle zu. Selbst Fehlermeldungen sind ein Indiz für Hacker, mehr über Ihre verwendete Datenbank in Erfahrung zu bringen und gegen Sie vorzugehen. Änderungen am Datenbankschema sollten durch Hintergrundtools erfasst und ausgewertet werden. So können Sie frühzeitig erkennen, ab wann Ihre Datenbank gefährdet ist.

Fazit: Vorsicht und Sicherheitsvorkehrungen von Anfang an im Blick

Die zunehmende Digitalisierung und nicht zuletzt die Homeoffice-Etablierung führen zu immer komplexer werdenden IT-Netzwerken und -Systemen. Leider ziehen die Sicherheitsvorkehrungen nicht automatisch mit der Weiterentwicklung der Laptops, Monitore und Peripheriegeräte mit. Für die zuverlässige Einrichtung sind meist IT-Fachkräfte unerlässlich. Führen Sie daher von Anfang an eine umfassende Datenbankinstallation auf einem sicheren Server durch, erstellen Sie regelmäßige Backups und führen Sie konsequentes Datenbank-Monitoring durch.

Autor: Nils Reimers